‘Endpoint’: ¿se protege como se debe?

Como siempre, esto va por barrios: hay empresas que sí protegen sus ‘Endpoints’, y otras están a verlas venir. Pero ¿cuál es la radiografía completa del escenario? Eso es lo que vamos a tratar de hacer en las siguientes páginas de la mano de los grandes expertos del mercado.

Endpoint. O sea, el punto final. El idioma inglés, tan simple, tan esquemático cuando quiere serlo.

Si nos lo tomáramos a pies juntillas, aquí acababa el reportaje.

Que, como chiste, no está nada mal, ¿a que no?

Pero como la cosa —el panorama de amenazas, queremos decir— no está para bromas, vamos a centrar la cuestión y hablar del punto final como lo que es. Es decir: aquel dispositivo desde el que nos conectamos para trabajar ya sea un portátil, una tableta, un teléfono inteligente, etcétera.

¿Qué ocurre? Que aquel 14 de marzo de 2020 que ya parece tan lejano, día en que nos mandaron a todos a trabajar desde casa porque un virus así lo había decidido, hay empresas que han desarrollado políticas de seguridad efectivas para evitar que los malos malísimos sigan haciendo de las suyas, y otras no tanto. El resultado, el de siempre: empresas y/o usuarios que están protegidos, y otros que mejor vamos a mirar para otro lado. Por evitar el susto, básicamente.

El Endpoint. Que, como dice Santiago Sánchez, Advisory Solution Architect de Dell Technologies, “es un territorio privilegiado para los ataques cibernéticos. Los daños causados a una empresa por estos ataques incluyen el robo de datos confidenciales, pérdidas económicas debido a la caída de los sistemas, altos tiempos de resolución y fricciones con el departamento de TI, pérdidas por posibles pagos de rescates, perdidas de productividad generalizadas e incluso daños a la propia imagen y reputación de las empresas”. Máxime si tenemos en cuenta la naturaleza de los ataques modernos: “De múltiple vector, con malware sofisticado, atacando a vulnerabilidades no parcheadas y totalmente personalizados, el planteamiento de protección del Endpoint de manera aislada es totalmente insuficiente”, sostiene José de la Cruz, director técnico de Trend Micro Iberia.

Así, para abrir boca.

¿Qué le parece?

Cómo está el patio

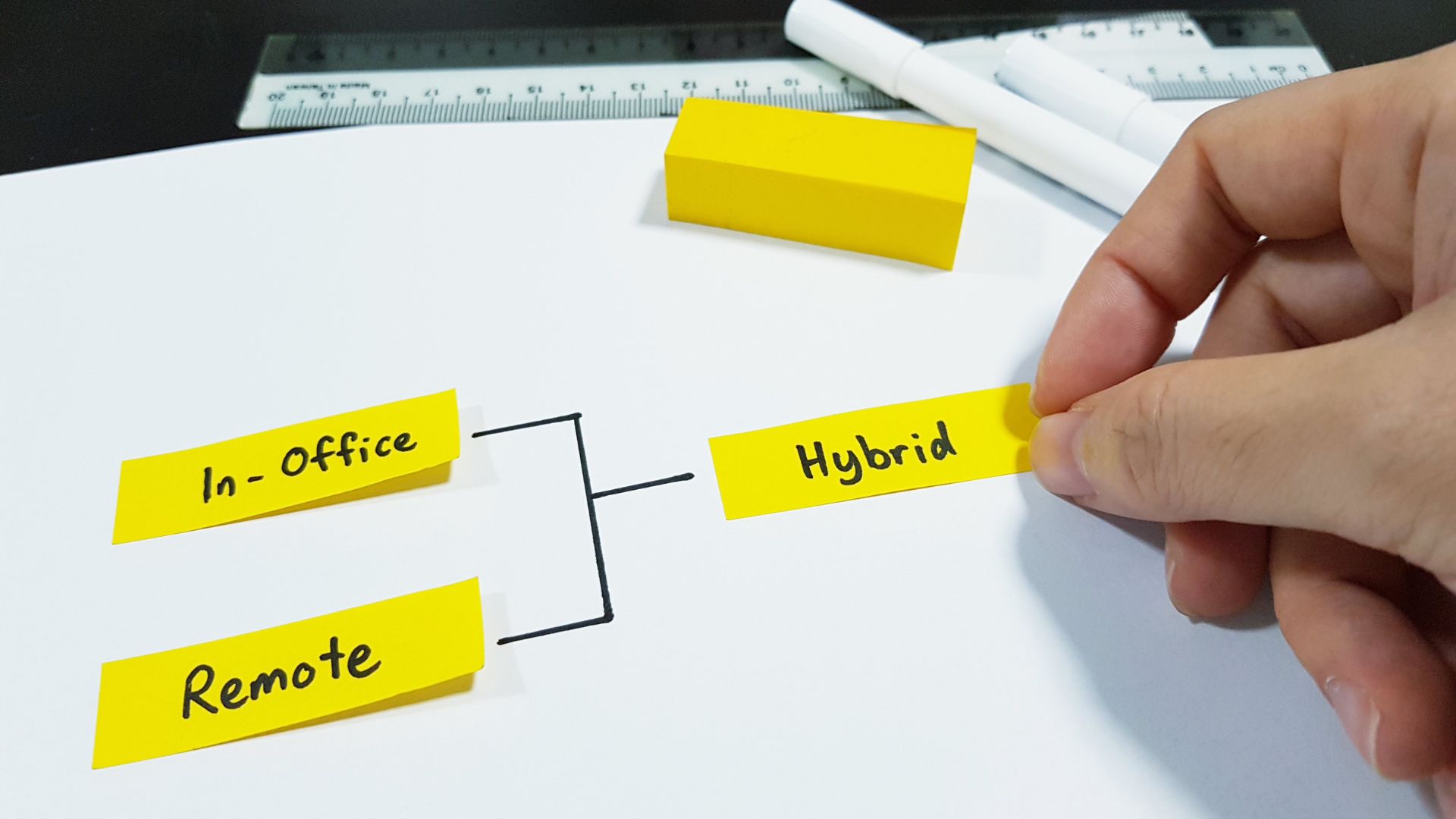

En una realidad en la que el trabajo se ha desplazado hacia entornos híbridos, las superficies a proteger se han ampliado enormemente con respecto los perímetros tradicionales. “En estos momentos, el puesto de trabajo puede estar literalmente en cualquier parte, por lo que resulta imprescindible ampliar también la protección. En lo que a ciberseguridad se refiere, parece que tanto usuarios como organizaciones van a necesitar más tiempo para adaptarse a este nuevo escenario”, reconoce Martin Zugec, Technical Solutions director de Bitdefender.

Pero ¿qué pasa? Las capacidades de prevención tradicionales han sido fundamentales para detener a los actores de amenazas, sobre todo, de amenazas persistentes avanzada (APT en sus siglas en inglés). Sin embargo, “en estos momentos, los grupos de ransomware están utilizando las mismas tácticas para atacar a las organizaciones, por lo que ahora se necesita algo más que disponer de capacidades de detección y respuesta desde el Endpoint, sino también desde toda la infraestructura de la organización”, prosigue aquel especialista.

Todo este escenario da pie a Alex Benito, director de IBM, Seguridad y Networking en Tech Data, a concluir que “los Endpoints gestionados por las empresas sí están protegidos, nos referimos a aquellos dispositivos que son personalizados y entregados a sus empleados durante su relación profesional. Pero, en la actualidad, no siempre se está utilizando un dispositivo suministrado por la empresa, sino que en muchas ocasiones se utiliza uno propiedad del trabajador, que normalmente cuenta con la protección básica que proporciona el fabricante, bien la del sistema operativo de base o de su tienda de aplicaciones. Además, hay excepciones en cuanto a la protección, como son los dispositivos móviles y tablets, que no siempre están gestionados con un MDM, ni mucho menos protegidos con sistemas antivirus de nueva generación, y que casi nunca cuentan con herramientas EDR al estilo de los equipos de sobremesa.

En consecuencia, y como admite Antonio Anchústegui, Business manager Security de Ingram Micro España, la protección adecuada dista aún de estar correctamente desplegada, de ahí que quede mucho por hacer en este sentido. “La industria posibilita decidir en tiempo real acerca de las amenazas, pero se requieren unos conocimientos y una disponibilidad de personal dedicado que muchas veces no están disponibles. Para el partner es una oportunidad excelente”, admite.

En la cabeza del usuario

Porque las empresas, mal que bien o bien que mal, visto lo visto, pueden arreglar lo de proteger los dispositivos con los que trabajan sus empleados. Sin embargo, estos… “Por desgracia, no. En su día a día, los usuarios buscan una experiencia positiva, esto es, conectarse y hacer su trabajo lo mejor y más eficientemente posible, y sin que la seguridad les suponga un problema o sea un impedimento para llevar a cabo esta labor. Es más, muchos consideran que la seguridad es una responsabilidad corporativa, y que es desde la propia compañía desde donde deben ejecutarse las medidas necesarias para protegerlos a ellos y a la propia corporación”, comenta Francisco Machuca, Channel manager de Netskope Iberia.

Y si bien es cierto que “el responsable de IT es el que está más sensibilizado, en ocasiones puede encontrar dificultades e incomprensión en los usuarios finales —dice Francisco Javier Rodríguez, Presales Security engineer de MCRPRO—. Estos no tienen en cuenta sus propios dispositivos móviles y en muchas ocasiones se conectan a las redes corporativas, lo que supone “una puerta trasera” fácil para los ataques”.

Para revertir esta situación, sostiene este especialista, es importante poner en marcha políticas de concienciación respecto a la seguridad, haciendo partícipes a los trabajadores de la estrategia de seguridad corporativa. “Los empleados son el mayor vector de ataque de una organización, e inconscientemente pueden comprometer tanto a la compañía como a sus datos. Por ello, y además de optar por las tecnologías de seguridad más efectivas, la formación y concienciación de los empleados debe ser otro puntal clave para el desarrollo de una política de seguridad efectiva y para ofrecer a estos usuarios la experiencia positiva que demandan”, apostilla.

Puede leer aquí el reportaje completo.